背景&目标

出于工作需要,计划对门店iot设备进行系统性评估,所以整理了一个简要的评估方案。

开始前要考虑两个问题:

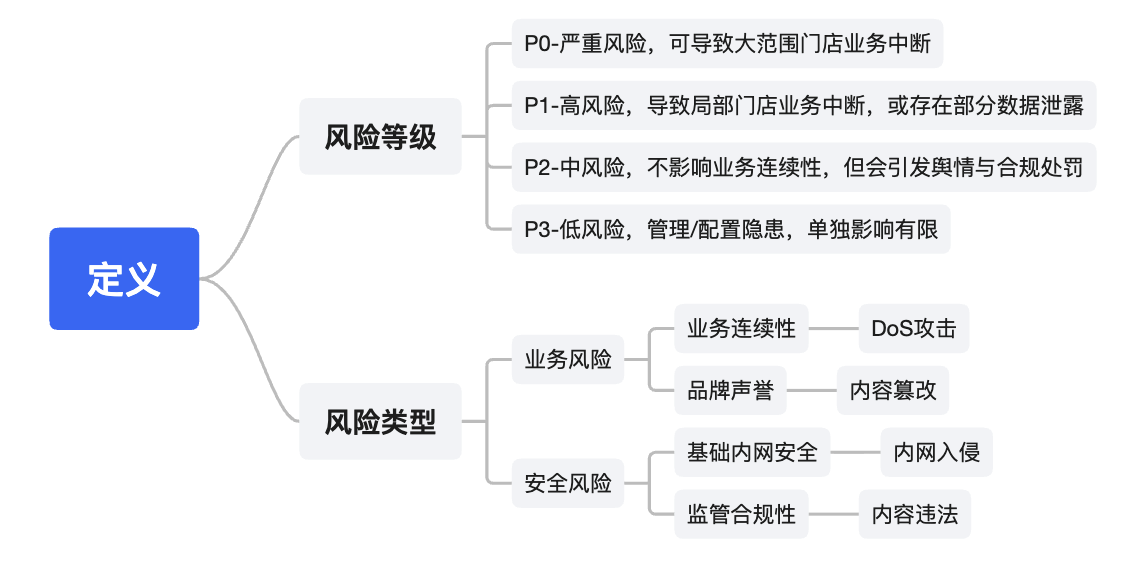

- 业务、安全关心的风险都有哪些?

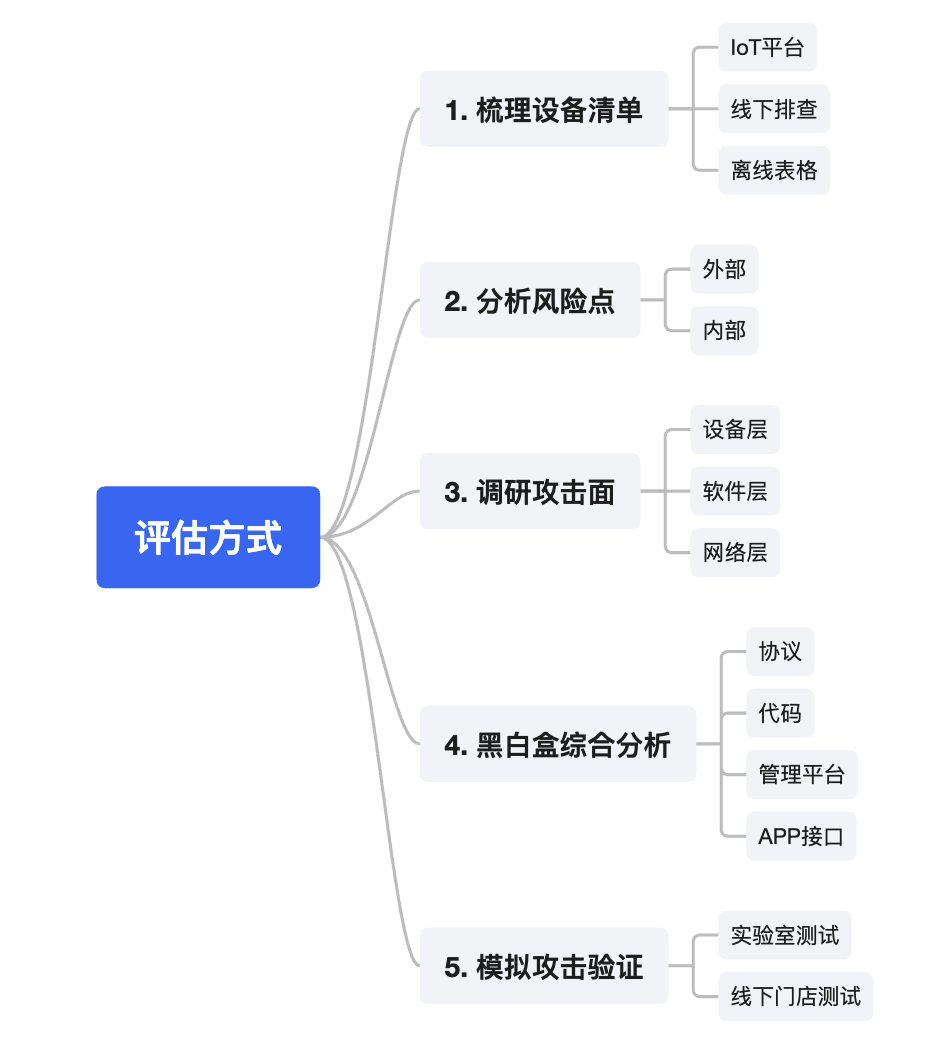

- 怎么去评估安全风险?哪些维度?

思考清晰后实施起来就简单了,下面提供一个简单的方案模板:

评估对象

测试门店: 选取3-5家有代表性的店铺。

测试设备: 门店里所有核心或联网的设备,如:POS机、打印机、摄像头、扫码器、路由器等。

实施过程

摸底资产状况 (内部梳理)

初步了解

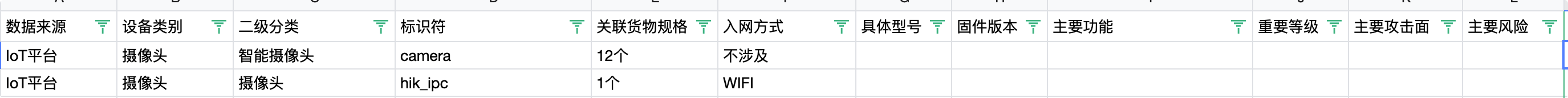

- 导出IoT管理系统里的资产数据(如有),作为基础清单,整理表格

- 针对各类设备,了解攻击面、学习常见攻击手法

现场核对

此阶段所有测试需避开营业高峰期,确保不影响用户点单。

提前跟门店员工沟通,到门店现场,对照清单核实设备,重点关注系统里没有的设备(如:路由器、POS机等),并检查设备的物理接口是否暴露在外。

模拟黑客攻击 (近源渗透)

此阶段所有测试需避开营业高峰期,确保不影响用户下单。

无线层攻击:

- 网络隔离测试: 尝试从顾客Wi-Fi,直接访问或攻击POS机、摄像头等内部营运设备。

- Wi-Fi攻击: 建立同名的山寨Wi-Fi,测试设备和员工是否会误连;用wifite之类的工具看是否能破解出WiFi密码;用Deauth或信号干扰让门店断网。

- 蓝牙/BLE: 扫描所有蓝牙设备,尝试重现打印机攻击,或对其他设备进行拒绝服务、未授权连接。

- NFC/RFID: 尝试克隆员工卡、攻击支付读卡器。

- RF射频: 尝试用无线工具干扰或重放取餐叫号器的信号,或者万能遥控器关机门店大屏。

物理层攻击:

提前跟门店负责人报备,在门店员工不知情的情况下进行下面测试。

- 恶意二维码: 用自制的钓鱼二维码,覆盖在点餐码上,看流程上能否得手。

- 接口滥用: 尝试将恶意U盘(BadUSB)等设备插入暴露的USB或网口。

评估&加固

- 风险分析: 结合业务场景,评估每个漏洞的实际危险等级。

- 输出报告: 撰写报告,清晰说明问题、风险和修复建议。

写在最后

搞完评估之后,笔者发现其实大部分门店的WiFi都是很脆弱的,用一台Linux笔记本甚至是一个装了Kali的安卓机就能让全店断网,让店员不能接单……解决方案是换企业级路由器(开PMF)或者重要设备直接走网线,前者对于所有门店来说改造成本极大,后者可能是安全性更高的一种修复方式,可能出现的问题是路由器没有网线口可以用,但整体来讲成本相对低一些。