起因

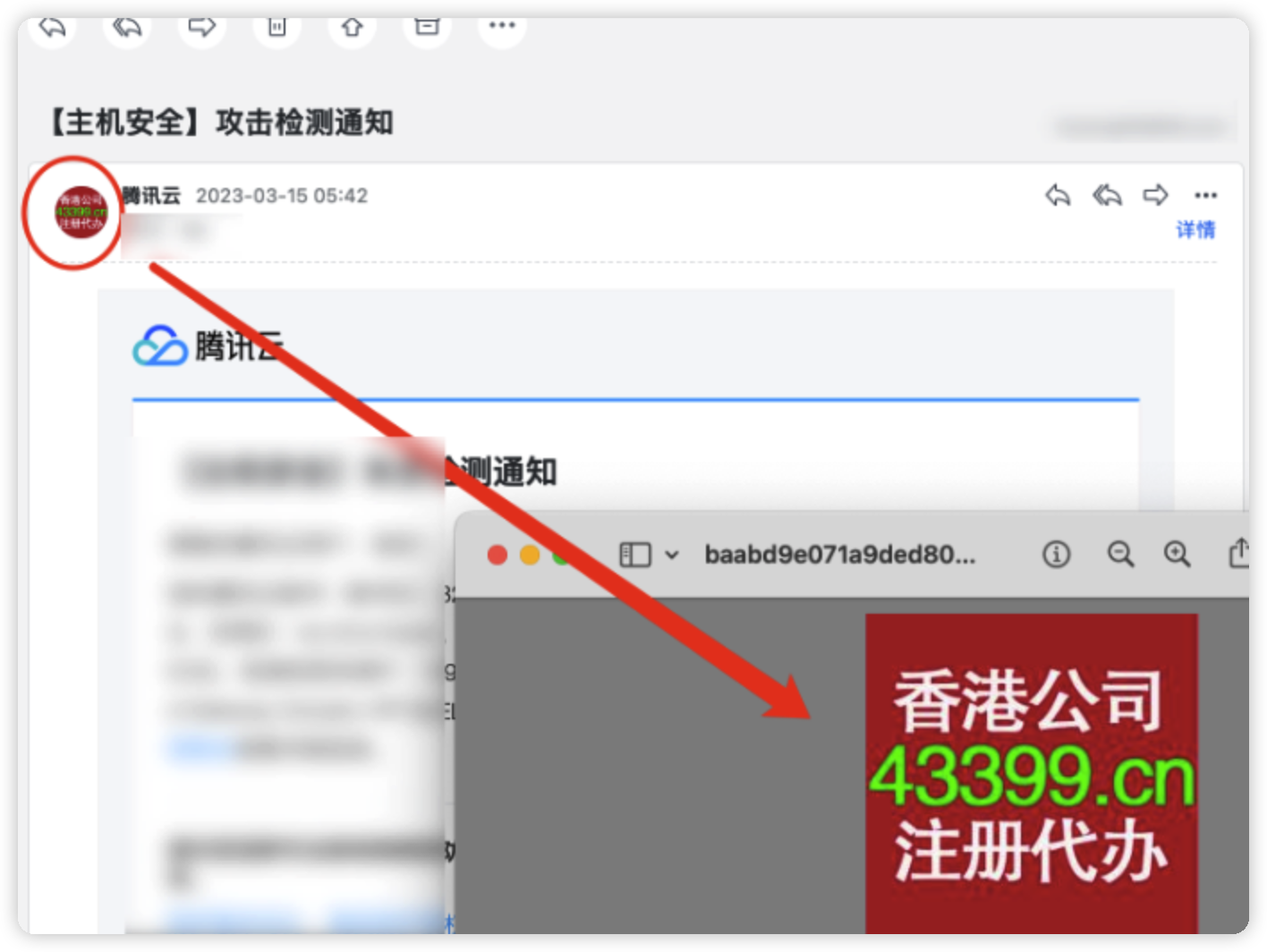

某天上班打开某邮箱客户端看了眼告警邮件,发现腾讯云的邮箱账号头像被 HC 修改了,问了几个同事,发现使用该邮箱客户端的都有这个现象,换了几个其他的邮箱客户端没发现这个情况,分析了波 eml 文件也没发现异常,排除了邮件代码污染的情况。所以推断这个应该是邮箱客户端本身的某个漏洞导致的,遂开始排查。

抓包分析

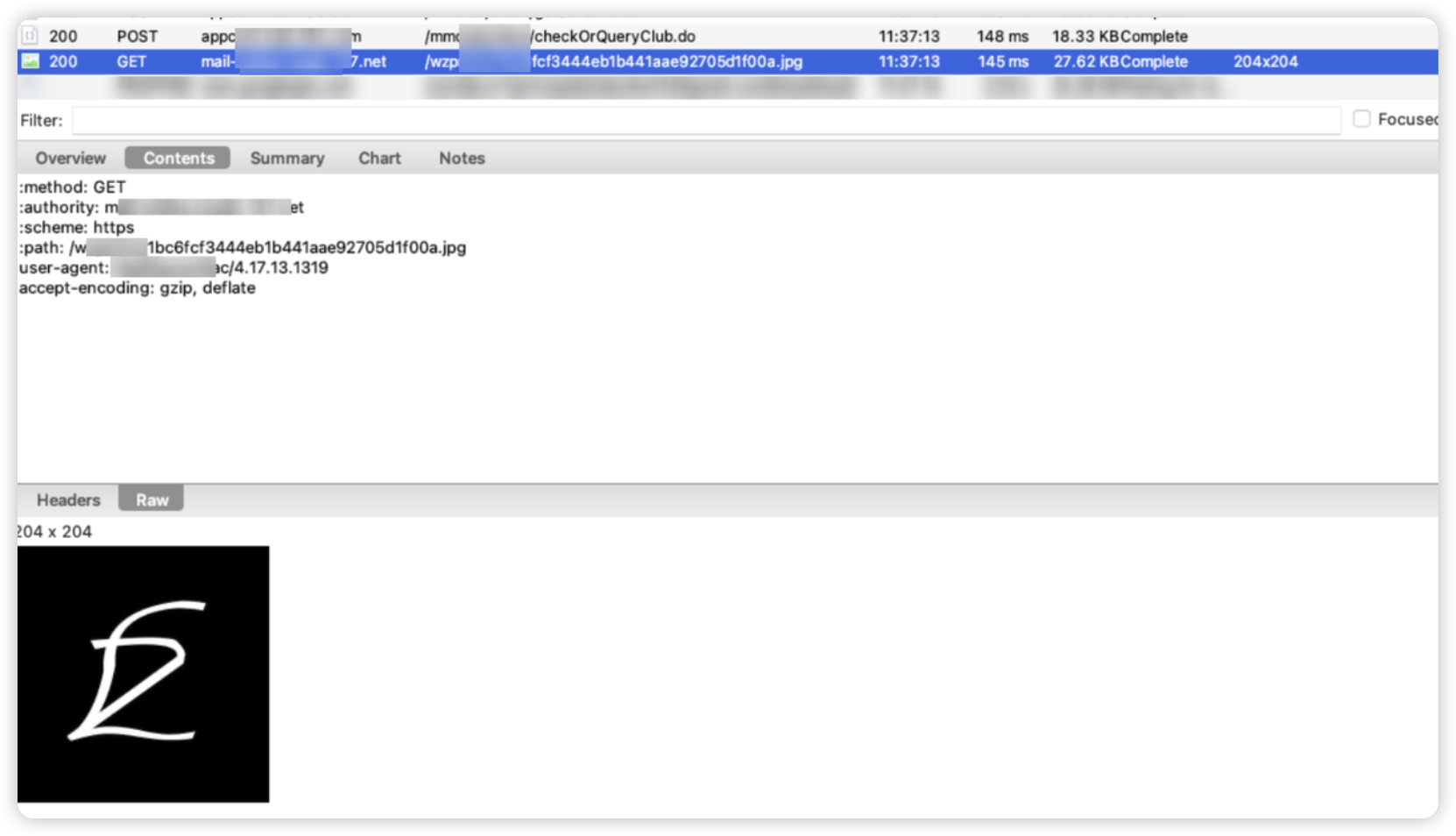

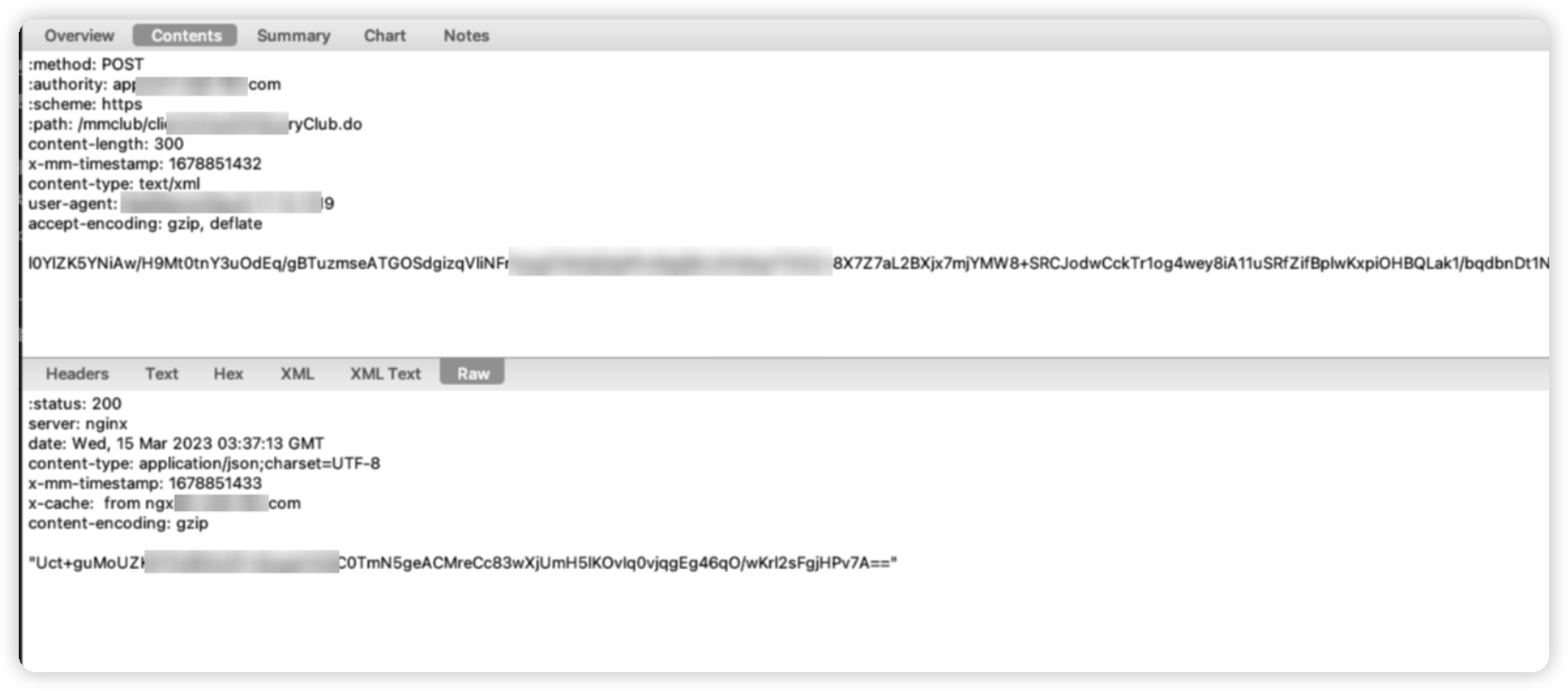

用 Charles 抓了更改头像的包看了眼,发现修改头像的关键 post 包都是经过密钥加密的。去逆 app 和加密算法有点复杂,感觉黑产应该不会在事先不知道客户端有漏洞的情况下专门去花人力做逆向分析,所以转换了一下思维,看能不能通过本地用类似 CE 之类的内存工具改邮箱账号数据,然后跳过逆向加密的部分直接发送越权请求。

有了这个思路之后我开始探索软件功能,尝试添加一些不是我的邮箱账号到 APP 中,但失败了,添加账号的时候有密码校验功能

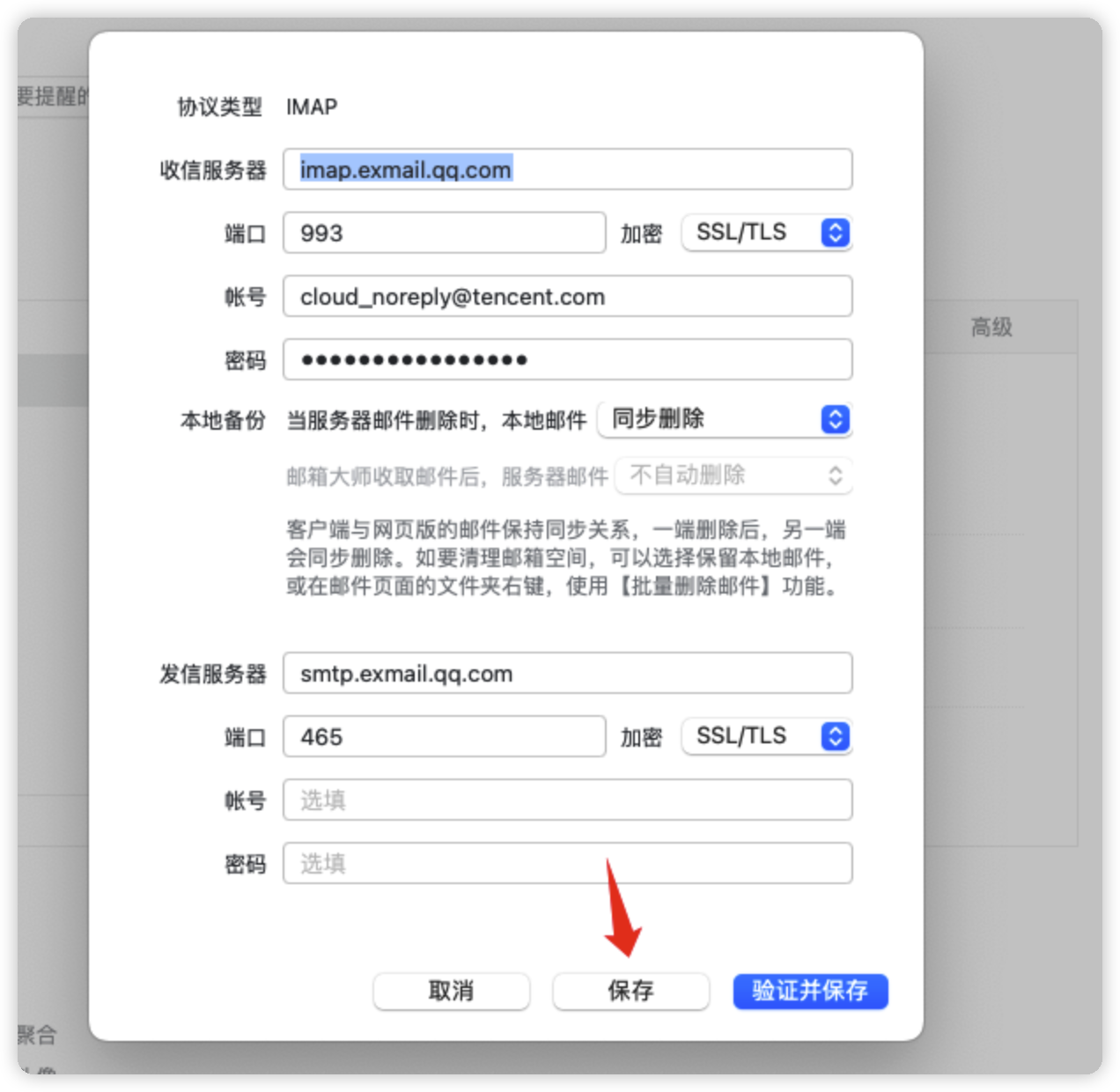

所以我准备尝试先添加一个我自己的邮箱账号密码,然后看看怎么用一些内存修改器把邮箱地址替换,但我突然发现了一个“特别的”按钮

蓝色按钮是“验证并保存”,那是不是意味着“保存”按钮并不会验证账号密码?

我直接把上面的账号改成了被 HC 恶意修改的腾讯云邮箱地址,点保存,果然成功了。然后试着修改一下发件人头像

成功~这个漏洞有很大 zz 风险啊,弄个 fan 动图片就可以随便改 zf 邮箱账号了。。。

PS:漏洞已于2023年3月提交网易SRC,目前漏洞已修复

1 条评论

手动点赞